В матрице

3 августа 2006 года на международной конференции Black Hat мало кому доселе известная в широких кругах 25-летняя выпускница Варшавского Технологического Университета Йоанна Рутковская произвела невиданную сенсацию, публично продемонстрировав во многом принципиально новый класс вредоносного программного обеспечения. "Жертвой" стала свежевыходящая ОС Microsoft Windows Vista. Руткит, написанный лично Рутковской и названный «Blue Pill» (название было взято из известного фильма братьев Вачовски именно для наглядности принципа действия), будучи «проглоченным» системой, мгновенно погружал её во власть специально написанного гипервизора (являющегося частью «синей пилюли»), как гостевую систему, в обход всяких цифровых подписей. 3 августа 2006 года на международной конференции Black Hat мало кому доселе известная в широких кругах 25-летняя выпускница Варшавского Технологического Университета Йоанна Рутковская произвела невиданную сенсацию, публично продемонстрировав во многом принципиально новый класс вредоносного программного обеспечения. "Жертвой" стала свежевыходящая ОС Microsoft Windows Vista. Руткит, написанный лично Рутковской и названный «Blue Pill» (название было взято из известного фильма братьев Вачовски именно для наглядности принципа действия), будучи «проглоченным» системой, мгновенно погружал её во власть специально написанного гипервизора (являющегося частью «синей пилюли»), как гостевую систему, в обход всяких цифровых подписей.

При этом дискуссия, насколько трудоёмко практически определить, «съела» данная система «пилюлю» или нет, и находится ли она уже под контролем руткита, вызвала серьёзные многомесячные дебаты в соответствующих кругах.

Технологии, примененные при создании «синей пилюли», в теории позволяли создать абсолютно необнаружимый и неуязвимый вирус. Это мгновенно привлекло к этой тематике не только специалистов по информационной безопасности и крупных производителей ПО и оборудования, но и авторов гигантского количества «кряков», «активаторов» и просто «зомбирующих» коммерческих руткитов для злоcчастных Windows Vista/Windows 7. А всё «прогрессивное человечество» потихоньку стало обращать внимание на нецелевое применение технологий виртуализации. Хотя на самом деле дальнейшей разработкой технологий "синей пилюли" сейчас занимается известная по BIOS'ам ноутбуков и персональных компьютеров Phoenix Technologies.

Сама же пани Рутковская в одном из многочисленных последовавших интервью вызвала у «кулхацкеров» культурный шок, заявив, что на обоих её домашних ПК стоит Windows Vista. Комментарий был ещё циничней – с её точки зрения, «свободные» ОС ничуть не более безопасны.

«Панночка» невообразимо убедительно доказала слова делом, и на очередной конференции накормила следующей итерацией «синей пилюли» не «какую-то» Vista, а самый что ни на есть «опенсорсный» Xen, сам являющийся гипервизором.

Одним из недавних достижений Йоанны "сотоварищи" стала найденная уязвимость в технологии Intel Trusted Execution, что заставляет задуматься о надёжности пачки интеловских технологий, упомянутых в конце прошлой страницы.

А теперь Йоанна сидит во главе собственной компании Invisible Things Lab, и собственную "абсолютно безопасную ОС" пишет. А теперь Йоанна сидит во главе собственной компании Invisible Things Lab, и собственную "абсолютно безопасную ОС" пишет.

Но, как можно предположить, пани Рутковская в мире не одна такая умная.

Тем временем, в июле 2009 года, два суровых аргентинских парня, Альфредо Ортега и Анибал Сакко, доказывают, что описанная в первой части нашей статьи «противоугонка» теоретически представляет огромную дыру в системе информационной безопасности ноутбука, поскольку возможна подмена кода «правильного руткита» неправильным и самопрошивание его в BIOS. Обнаруженная ими уязвимость, судя по всему, ими же и была продана в Absolute Software для её устранения, скандал не получил широких масштабов, хотя, по тем же источникам, Computrace LoJack стоял уже на 60% продаваемых в мире ноутбуков. Для интересующихся техническими подробностями крайне рекомендуется прочесть оригинал этого доклада.

Даже очень серьёзные американские «органы» (Министерство энергетики США - это вовсе не аналог "РАО ЕЭС", интересующимся можно порекомендовать статью в Википедии) занервничали, но угрозу признали малозначительной.

Немного раньше те же Ортега и Сакко на конференции по информационной безопасности CanSecWest при свидетелях продемонстрировали воплощённый кошмар любого системного администратора и производителя антивирусов – получение соответствующих привилегий и заражение BIOS хост-машины с флешки, содержимое которой было открыто внутри виртуальной машины с OpenBSD.

И ещё из свежих достижений - выяснилось также, что можно вскрыть и защищённое хранилище ключей в ноутбуке (Trusted Platform Module). Но пока для этого нужно быть бывшим военным, иметь семь часов времени, электронный микроскоп, серную кислоту и вольфрамовые иглы. Причём в процессе тренировок этого номера много несчастных Infineon SLE66 SL PL пало бесславной смертью, прежде чем «фокус получился». Подробности - здесь.

[N3-Наш эксперимент]

В рамках ознакомления с реальной ситуацией и предотвращения распространения излишних панических слухов Комитет Информационной Безопасности Компьютерного Супермаркета НИКС провёл эксперимент.

Цель – проверить гипотезу, что ПО Computrace LoJack от Ablsoute Software активно и в формально неактивированном клиентом состоянии. Объект эксперимента – ноутбук hp ProBook 6440b.

Методика:

Выделяем два LAN-порта для ноутбука, один для выхода в интернет, другой mirror-порт для сниффинга (для чистоты эксперимента).

Проводим анализ работы софта LOJACK, при помощи System Process Monitor и System Process Explorer - для анализа активности процесса LOJACK

и OmniPeek Network Analyzer - для перехвата и анализа сетевой активности LOJACK

Проводим следующие наблюдения:

- Отслеживание сетевой активности (выяснить, насколько часто связывается с центральным сайтом, какую информацию собирает и высылает в интернет) LOJACK в неактивированном режиме, в операционной системе, предустановленной на ноутбуке.

- Отслеживание сетевой активности модуля LOJACK в неактивированном режиме, на установленной с нуля ОС на ноутбуке.

Для тестирования был выбран ноутбук hp ProBook 6440b с заявленной поддержкой “LOJACK for notebooks” на уровне BIOS и дополнительным предустановленным ПО Computrace LoJack for HP ProtectTools.

В первую очередь было проверено наличие в BIOS тестируемого ноутбука возможной настройки ПО LOJACK. Среди BIOS-настроек ПО LOJACK не оказалось, но зато присутствовали настройки аппаратной (на уровне чипсета) противоугонной технологии от INTEL - Intel® Anti-Theft Technology. С помощью этой технологии можно отключить аппаратное обеспечение ноутбука в случае потери или кражи. Технология Intel Anti-Theft требует подписки и специализированного ПО. Такое специализированное ПО для Intel Anti-Theft представлено фирмами Winmagic, Absolute и, в скором будущем, Symantec.

Absolute Software LOJACK имеет соглашение с INTEL о сотрудничестве с 2008 года и может работать в связке с Intel® Anti-Theft Technology, что добавляет LOJACK дополнительный функционал. Но подписка на версию LOJACK с поддержкой Anti-Theft Technology будет стоить дороже.

На предуставленной ОС на тестируемом ноутбуке (hp ProBook 6440b) было обнаружено установленное ПО Absolute LOJACK, в папке C:\PROGRAM FILES\Hewlett-Packard\HP Theft Recovery:

Настройку LOJACK на тестируемом ноутбуке можно осуществить через консоль “HP ProtectToos”:

где предоставляется возможность активации продукта с помощью мастера через интернет:

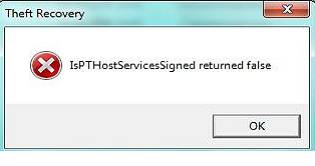

При попытке ручного запуска софта из папки C:\PROGRAM FILES\Hewlett-Packard\HP Theft Recovery, получаем следующую ошибку:

Дополнительное исследование активности LOJACK в неактивированном варианте на тестируемом ноутбуке показало:

- отсутствие LOJACK, работающего в виде сервиса в предустановленной ОС

- отсутствие сетевой активности модуля LOJACK (за долгое время, более 24 часов, не было ни одного сетевого обращения от LOJACK к внешним серверам).

Причем эти утверждения верны и для предустановленной версии ОС, и для ОС, установленной “с нуля”.

Т.е. LOJACK в неактивированным режиме на тестируемом ноутбуке также неактивен и в BIOS, и самостоятельно не восстанавливается в установленной ОС “с нуля”.

На запрос техподдержки Absolute Software по поводу работы LOJACK в неактивированном режиме в качестве сервиса был получен следующий ответ:

“In general the software has to be activated first, because you also need a user agreement license” (Melanie Maiworm; mmaiworm@absoluteglobalsupport.com)

[N4-Наблюдения и рекомендации]

Когда-то вор-«медвежатник» подбирал шифр, при помощи фонедосокопа занимаясь аускультацией срабатывания механизма замка и выбирая правильные цифры по звуку. Теперь специалист (не обязательно преступник, это и наш разведчик может быть, к примеру) колет «невскрываемую» смарт-карту или чип для шифрования, глядя на пики энергопотребления на цифровом осциллографе (при реакции на более «правильный» ключ энергопотребление изменяется). Вот такая она, Power Analysis Attack. А ещё их много разных типов существует.

А если верить новостям, то «боевые черви» - уже давно не научная фантастика, а состоявшийся инструмент саботажа. Технически Win32/Stuxnet уже давно разобран по косточкам, а применённые в нём технологии уже используются «гражданскими» вирусописателями. Интересующимся можно изучать этот технологический шедевр, например, со статьи в «Википедии».

А вот действительно ли ли под землёй синхронно рванули от выхода на запредельные обороты все центрифуги с фторидом урана, и сколько при этом погибло людей – мы вряд ли узнаем в обозримом будущем.

Однако Президент Ирана Махмуд Ахмадинежад впервые подтвердил, что червь Stuxnet повлиял на работу центрифуг, осуществляющих разделение изотопов урана в процессе его обогащения. До этого официально было известно только то, что червь заразил некоторые второстепенные компьютерные системы на Бушерской атомной электростанции. И Иран вроде не бомбят. А теперь все испытывают на себе последствия другого «гуманного» оружия – информационной бомбы от Wikileaks.

Мир вокруг нас меняется, и надо спокойно смотреть на эти изменения и быть к ним готовыми. Вокруг нас постоянно идёт тайная война разведок и контрразведок, написание вирусов (это давно уже не хулиганская романтика, а промышленная дисциплина, интересная спецслужбам, военным и организованной преступности) и антивирусов, и всегда лучше быть готовым заранее, чем после пытаться исправлять последствия, если ваш личный компьютер случайно попадёт под «огонь по площадям» или станет инструментом направленного же против вас мошенничества, так что на фоне всего вышенаписанного это прозвучит банально, но всего лишь надо постараться:

- Иметь на собственном компьютере непустой пароль локального администратора.

- Не использовать «простых» паролей. Нигде, ни локально, ни для web-сервисов. Например, пароли «qwerty» или «masha» простые и легко берутся атакой по словарю. Пароль вроде «0ejf6jwx87» такой уязвимости лишён напрочь.

- Отключить автозапуск со сменных носителей.

- Не работать в интернете в браузере, запущенном с правами администратора. Также не рекомендуется вообще постоянно работать на собственном компьютере с правами администратора, а использовать такие логины только для установки новых программ, оборудования и прочих сервисных действий.

- Регулярно делать резервные копии данных (особенно если речь идёт о результатах вашего труда).

- Регулярно обновлять ОС и антивирусное ПО (например, не отключать автоматическое обновление, если только речь не идёт о крайних мерах по экономии трафика), использовать файрволл (встроенный в ОС или входящий в состав антивирусного пакета). Также рекомендуется не игнорировать регулярные обновления часто используемых плагинов к браузерам, вроде Adobe Flash Player.

- Иметь на крайний случай под руками LiveCD/LiveUSB linux-систему для диагностики и вытаскивания данных или работы в экстренной ситуации.

- При развёртывании домашней Wi-Fi сети сразу сменить SSID точки доступа

|

Подождите...

Подождите...