Наш эксперимент

В рамках ознакомления с реальной ситуацией и предотвращения распространения излишних панических слухов Комитет Информационной Безопасности Компьютерного Супермаркета НИКС провёл эксперимент.

Цель – проверить гипотезу, что ПО Computrace LoJack от Ablsoute Software активно и в формально неактивированном клиентом состоянии. Объект эксперимента – ноутбук hp ProBook 6440b.

Методика:

Выделяем два LAN-порта для ноутбука, один для выхода в интернет, другой mirror-порт для сниффинга (для чистоты эксперимента).

Проводим анализ работы софта LOJACK, при помощи System Process Monitor и System Process Explorer - для анализа активности процесса LOJACK

и OmniPeek Network Analyzer - для перехвата и анализа сетевой активности LOJACK

Проводим следующие наблюдения:

- Отслеживание сетевой активности (выяснить, насколько часто связывается с центральным сайтом, какую информацию собирает и высылает в интернет) LOJACK в неактивированном режиме, в операционной системе, предустановленной на ноутбуке.

- Отслеживание сетевой активности модуля LOJACK в неактивированном режиме, на установленной с нуля ОС на ноутбуке.

Для тестирования был выбран ноутбук hp ProBook 6440b с заявленной поддержкой “LOJACK for notebooks” на уровне BIOS и дополнительным предустановленным ПО Computrace LoJack for HP ProtectTools.

В первую очередь было проверено наличие в BIOS тестируемого ноутбука возможной настройки ПО LOJACK. Среди BIOS-настроек ПО LOJACK не оказалось, но зато присутствовали настройки аппаратной (на уровне чипсета) противоугонной технологии от INTEL - Intel® Anti-Theft Technology. С помощью этой технологии можно отключить аппаратное обеспечение ноутбука в случае потери или кражи. Технология Intel Anti-Theft требует подписки и специализированного ПО. Такое специализированное ПО для Intel Anti-Theft представлено фирмами Winmagic, Absolute и, в скором будущем, Symantec.

Absolute Software LOJACK имеет соглашение с INTEL о сотрудничестве с 2008 года и может работать в связке с Intel® Anti-Theft Technology, что добавляет LOJACK дополнительный функционал. Но подписка на версию LOJACK с поддержкой Anti-Theft Technology будет стоить дороже.

На предуставленной ОС на тестируемом ноутбуке (hp ProBook 6440b) было обнаружено установленное ПО Absolute LOJACK, в папке C:\PROGRAM FILES\Hewlett-Packard\HP Theft Recovery:

Настройку LOJACK на тестируемом ноутбуке можно осуществить через консоль “HP ProtectToos”:

где предоставляется возможность активации продукта с помощью мастера через интернет:

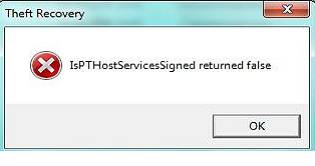

При попытке ручного запуска софта из папки C:\PROGRAM FILES\Hewlett-Packard\HP Theft Recovery, получаем следующую ошибку:

Дополнительное исследование активности LOJACK в неактивированном варианте на тестируемом ноутбуке показало:

- отсутствие LOJACK, работающего в виде сервиса в предустановленной ОС

- отсутствие сетевой активности модуля LOJACK (за долгое время, более 24 часов, не было ни одного сетевого обращения от LOJACK к внешним серверам).

Причем эти утверждения верны и для предустановленной версии ОС, и для ОС, установленной “с нуля”.

Т.е. LOJACK в неактивированным режиме на тестируемом ноутбуке также неактивен и в BIOS, и самостоятельно не восстанавливается в установленной ОС “с нуля”.

На запрос техподдержки Absolute Software по поводу работы LOJACK в неактивированном режиме в качестве сервиса был получен следующий ответ:

“In general the software has to be activated first, because you also need a user agreement license” (Melanie Maiworm; mmaiworm@absoluteglobalsupport.com)

[N4-Наблюдения и рекомендации]

Когда-то вор-«медвежатник» подбирал шифр, при помощи фонедосокопа занимаясь аускультацией срабатывания механизма замка и выбирая правильные цифры по звуку. Теперь специалист (не обязательно преступник, это и наш разведчик может быть, к примеру) колет «невскрываемую» смарт-карту или чип для шифрования, глядя на пики энергопотребления на цифровом осциллографе (при реакции на более «правильный» ключ энергопотребление изменяется). Вот такая она, Power Analysis Attack. А ещё их много разных типов существует.

А если верить новостям, то «боевые черви» - уже давно не научная фантастика, а состоявшийся инструмент саботажа. Технически Win32/Stuxnet уже давно разобран по косточкам, а применённые в нём технологии уже используются «гражданскими» вирусописателями. Интересующимся можно изучать этот технологический шедевр, например, со статьи в «Википедии».

А вот действительно ли ли под землёй синхронно рванули от выхода на запредельные обороты все центрифуги с фторидом урана, и сколько при этом погибло людей – мы вряд ли узнаем в обозримом будущем.

Однако Президент Ирана Махмуд Ахмадинежад впервые подтвердил, что червь Stuxnet повлиял на работу центрифуг, осуществляющих разделение изотопов урана в процессе его обогащения. До этого официально было известно только то, что червь заразил некоторые второстепенные компьютерные системы на Бушерской атомной электростанции. И Иран вроде не бомбят. А теперь все испытывают на себе последствия другого «гуманного» оружия – информационной бомбы от Wikileaks.

Мир вокруг нас меняется, и надо спокойно смотреть на эти изменения и быть к ним готовыми. Вокруг нас постоянно идёт тайная война разведок и контрразведок, написание вирусов (это давно уже не хулиганская романтика, а промышленная дисциплина, интересная спецслужбам, военным и организованной преступности) и антивирусов, и всегда лучше быть готовым заранее, чем после пытаться исправлять последствия, если ваш личный компьютер случайно попадёт под «огонь по площадям» или станет инструментом направленного же против вас мошенничества, так что на фоне всего вышенаписанного это прозвучит банально, но всего лишь надо постараться:

- Иметь на собственном компьютере непустой пароль локального администратора.

- Не использовать «простых» паролей. Нигде, ни локально, ни для web-сервисов. Например, пароли «qwerty» или «masha» простые и легко берутся атакой по словарю. Пароль вроде «0ejf6jwx87» такой уязвимости лишён напрочь.

- Отключить автозапуск со сменных носителей.

- Не работать в интернете в браузере, запущенном с правами администратора. Также не рекомендуется вообще постоянно работать на собственном компьютере с правами администратора, а использовать такие логины только для установки новых программ, оборудования и прочих сервисных действий.

- Регулярно делать резервные копии данных (особенно если речь идёт о результатах вашего труда).

- Регулярно обновлять ОС и антивирусное ПО (например, не отключать автоматическое обновление, если только речь не идёт о крайних мерах по экономии трафика), использовать файрволл (встроенный в ОС или входящий в состав антивирусного пакета). Также рекомендуется не игнорировать регулярные обновления часто используемых плагинов к браузерам, вроде Adobe Flash Player.

- Иметь на крайний случай под руками LiveCD/LiveUSB linux-систему для диагностики и вытаскивания данных или работы в экстренной ситуации.

- При развёртывании домашней Wi-Fi сети сразу сменить SSID точки доступа (и сделать его скрытым), а также изменить логин и пароль по умолчанию для администраторского доступа к ней. Также крайне желательно использовать шифрование типа WPA2 c длинным ключом, а если новые устройства в вашей WiFi сети появляются крайне редко, вообще разрешить доступ в WiFi сеть только устройствам с MAC-адресом из «белого листа».

- Если ваш компьютер является частью общей локальной сети микрорайона или общежития, аккуратно подходите к раздаче прав на доступ к общим папкам, особенно – на запись. Вообще не стоит предоставлять доступ к корневому каталогу системного диска.

- И, главное – не бояться обращаться за помощью к тем, кто вам действительно поможет, а не, например, отсылать уголовникам платные СМС.

|

Подождите...

Подождите...